Reseñas 33

Ubicaciones del servidor

Reseñas 9977

Ubicaciones del servidor

Ubicaciones del servidor

Reseñas 1511

Ubicaciones del servidor

Reseñas 62

Ubicaciones del servidor

Reseñas 102

Ubicaciones del servidor

Ubicaciones del servidor

Reseñas 471

Ubicaciones del servidor

Ubicaciones del servidor

Reseñas 588

Ubicaciones del servidor

Reseñas 453

Ubicaciones del servidor

Reseñas 2514

Ubicaciones del servidor

Reseñas 51

Ubicaciones del servidor

Reseñas 70

Ubicaciones del servidor

Reseñas 33

Ubicaciones del servidor

Reseñas 296

Ubicaciones del servidor

Reseñas 54

Ubicaciones del servidor

Reseñas 28

Ubicaciones del servidor

Reseñas 41

Ubicaciones del servidor

Reseñas 13

Ubicaciones del servidor

SSL comodín: todo lo que necesitas saber

Llevan el nombre del carácter comodín (el asterisco), en inglés, de hecho, comodín. El asterisco se utiliza para definir el grupo de subdominios para los que se aplica el certificado.

Para simplificar, se puede decir que el valor del asterisco no supera el punto. Al mismo tiempo, no es posible utilizar dos o más asteriscos: por ejemplo, no es posible certificar.

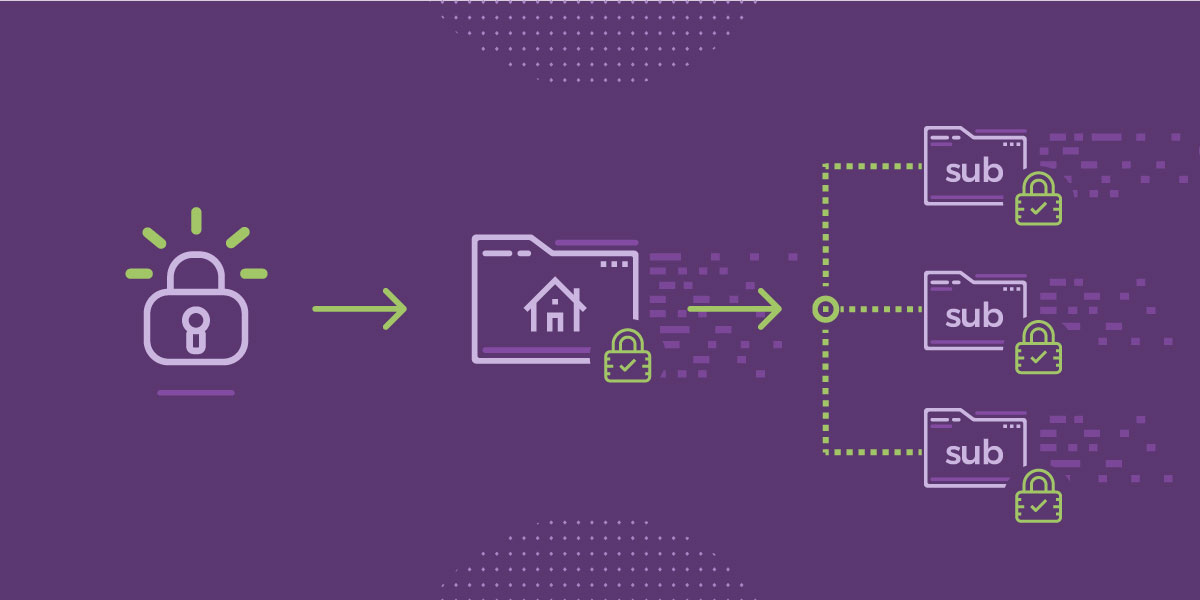

Un certificado comodín es un certificado que permite la aplicación ilimitada de SSL a los hosts del subdominio de un dominio (FQDN). Recientemente, alrededor del 40% de las emisiones de certificados SSL se emiten con certificados SSL Wildcard, lo que demuestra que es muy eficaz.

La razón por la que se denomina comodín es porque el dominio del certificado (CN y nombre DNS) tiene el formato * .mydomain.com. Es un tipo de certificado Multi / SAN y es una tecnología de extensión del estándar internacional RFC X.509. Puede comprender que los comodines predeterminados de dominio y subdominio se incluyen en el elemento [Nombre alternativo del sujeto-Nombre DNS] en el elemento de vista detallada del certificado en el navegador web.

Por ejemplo: el navegador web se muestra realmente en el certificado, se muestra un certificado comodín. Al ver la información del certificado de la página web aplicada, se muestra en el formato particular.

Incluso con estas limitaciones, los certificados Wildcard representan un método muy conveniente para cifrar la transmisión de datos de numerosos subdominios.

Certificado digital SSL

Un certificado SSL es un documento electrónico que garantiza la comunicación entre un cliente y un servidor por parte de un tercero. Inmediatamente después de que el cliente se conecta al servidor, el servidor pasa esta información de certificado al cliente. El cliente realiza el siguiente procedimiento después de verificar que la información de este certificado es confiable. Las ventajas de utilizar SSL y certificados digitales SSL son las siguientes.

Se puede evitar que el contenido de comunicación esté expuesto a atacantes.

Es posible determinar si el servidor al que se conecta el cliente es un servidor de confianza.

Puede evitar la alteración malintencionada de los contenidos de la comunicación.

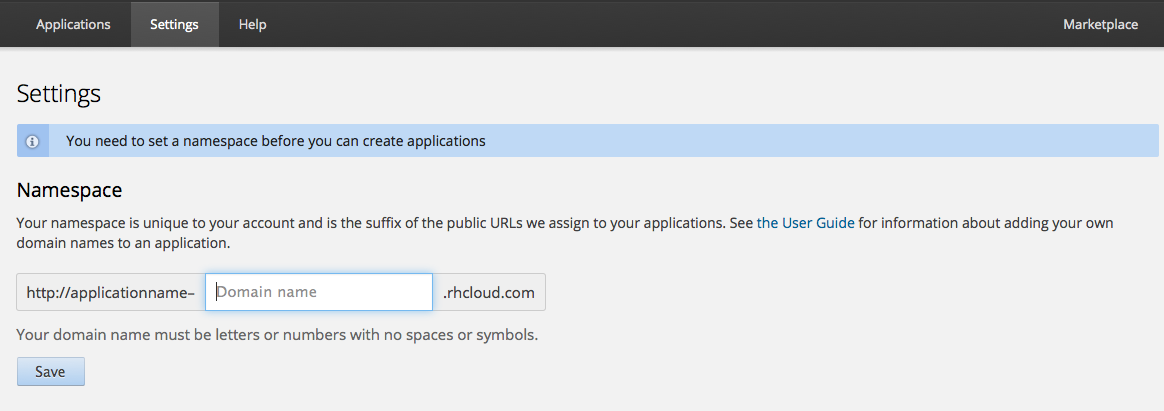

Ejemplo de entrada de solicitud de emisión CN (dominio)

Comodín:

CN: Debe tener el mismo patrón que * .example.com o * .sub2.sub1.sslcert.co.net identificado por el nombre DNS.

Multi-comodín

CN: *. Introduzca el FQDN raíz de example.com como CN, sin incluir la marca.

ej.) Si * .sub.sslcert.co.net es el dominio representativo, ingrese CN como sub.sslcert.net

SAN: Los dominios comodín en el formato * .example.com y * .sub.sslert.co.net son, se realizan entradas adicionales durante el paso de configuración de DCV durante el formulario de solicitud.

Notas (precaución por errores)

Dado que solo el paso de la posición de visualización es hosts ilimitados. El formato de .sslcert.co.net no es posible. No es posible aplicar en varios pasos como:

Uso principal

Cuando se aplica un comodín, SSL es más ventajoso para la reducción / administración de costos que la emisión de múltiples subdominios cada uno, cuando se esperan subdominios continuamente a medida que aumenta el uso del servicio web y se aplica y opera SSL.

En el servidor web Si desea aplicar a todos los sitios web de subdominios con el puerto predeterminado de 443 SSL (el servidor web no compatible con SNI solo puede vincular un certificado por un puerto SSL (por ejemplo, 443))

Poner varios otros dominios comodín en un certificado ¿Cómo se hace? Para hacer frente a estos casos, existe un producto de certificado SSL Multi-Wildcard. Un solo comodín puede contener solo 1 comodín en un certificado, y varios comodines pueden contener hasta 250 comodines en un certificado.

Certificados comodín de "bajo costo"

Pasemos ahora a la oferta disponible. Dedicados a los certificados SSL para subdominios, inmediatamente podemos notar la presencia de 2 "entry-level", el RapidSSL y el Sectigo Essential: se trata de certificados del tipo "Domain Validated", en los que el nombre de la empresa, que ofrecen una garantía baja, pero se pueden emitir en poco tiempo, en menos de una hora. Los recomendamos, por tanto, para aquellos que tienen prisa y no tienen exigencias particulares.

Certificados corporativos comodín

Entre los del tipo OV (Organization Validated), por lo tanto caracterizados por la validación de toda la empresa, nos gustaría recomendar el GeoTrust. En primer lugar, GeoTrust es sinónimo de fiabilidad, siendo una de las marcas más famosas en el campo de la seguridad web.

En segundo lugar, pero no menos importante, porque este certificado Wildcard es el que ofrece la mayor garantía en el raro caso de que se produzca una infracción de cifrado. En este caso, la garantía ofrecida es de 1,25 millones de dólares, lo justo para dormir tranquilamente.

Finalmente, hay que decir que, en el caso de los Wildcards, no existen, al menos por el momento, certificados de tipo EV (Extended Validated), esos, para ser claros, que muestran la barra de direcciones verde en el navegador, junto con el nombre completo de la empresa propietaria.

En caso de que necesite obtener la barra verde en algunos subdominios, debe optar por certificados EV de uno o varios dominios (SAN).

Algunas diferencias comunes para hacerle comprender entre HTTPS y amp; Certificados SSL:

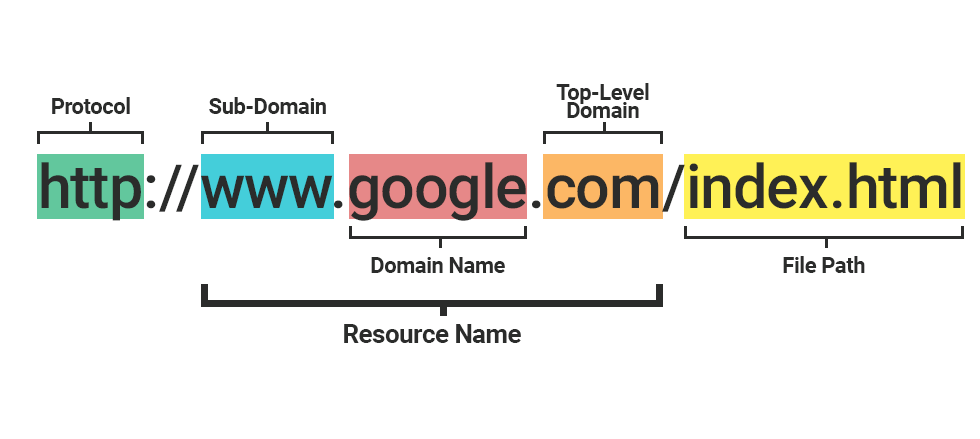

HTTPS VS HTTP

HTTP significa Protocolo de transferencia de hipertexto. En otras palabras, significa un protocolo de comunicación para transmitir HTML que es hipertexto. En HTTPS, la última S es una abreviatura de O ver Secure Socket Layer. Debido a que HTTP transmite datos de forma no cifrada, es muy fácil interceptar los mensajes enviados y recibidos por el servidor y el cliente.

Por ejemplo, pueden producirse escuchas ilegales o alteración de datos en el proceso de envío de contraseñas al servidor para iniciar sesión o leer documentos confidenciales importantes. HTTPS es lo que asegura esto.

HTTPS y SSL

HTTPS y SSL a menudo se entienden indistintamente. Esto es correcto e incorrecto. Es como entender Internet y la web en el mismo sentido. En conclusión, así como la web es uno de los servicios que se ejecutan en Internet, HTTPS es un protocolo que se ejecuta en el protocolo SSL.

SSL y TLS

La misma cosa. SSL fue inventado por Netscape y, a medida que se fue generalizando, pasó a llamarse TLS, ya que se cambió a la gestión de IETF, un organismo de estandarización. TLS 1.0 hereda SSL 3.0. Sin embargo, el nombre SSL se usa mucho más que el nombre TLS.

Tipos de cifrado que utiliza SSL

La clave de SSL es el cifrado. SSL utiliza dos técnicas de cifrado en combinación por motivos de seguridad y rendimiento. Para comprender cómo funciona SSL, debe comprender estas técnicas de cifrado. Si no sabe cómo hacer esto, la forma en que funciona SSL se sentirá abstracta. Presentaremos las técnicas de cifrado utilizadas en SSL para que pueda comprender SSL en detalle. Vamos a desafiarlo porque esto no es solo una comprensión de SSL, sino también las habilidades básicas de una persona de TI.

Clave simétrica

El tipo de contraseña que se utiliza para el cifrado, el acto de crear una contraseña, se denomina clave. Dado que el resultado cifrado es diferente según esta clave, si no se conoce la clave, no se puede realizar el descifrado, que es un acto de descifrado del cifrado. La clave simétrica se refiere a una técnica de cifrado en la que el cifrado y el descifrado se pueden realizar con la misma clave.

En otras palabras, si usó el valor 1234 para el cifrado, debe ingresar el valor 1234 al descifrar. Para ayudarlo a comprender, veamos cómo usar openssl para cifrar con un método de clave simétrica. La ejecución del siguiente comando crea un archivo sin formato.txt. Y se le pedirá una contraseña. La contraseña ingresada en este momento se convierte en la clave simétrica.

Llave pública

El método de clave simétrica tiene sus inconvenientes. Es difícil pasar una clave simétrica entre personas que intercambian contraseñas. Esto se debe a que si se filtra la clave simétrica, el atacante que obtuvo la clave puede descifrar el contenido de la contraseña, haciendo que la contraseña sea inútil. El método de cifrado de este fondo es el método de clave pública.

El método de clave pública tiene dos claves. Si se cifra con la clave A, se puede descifrar con la clave B, y si se cifra con la clave B, se puede descifrar con la clave A.Centrándonos en este método, una de las dos claves se designa como clave privada (también llamada clave privada, clave privada o clave secreta), y la otra se designa como clave pública.

La clave privada es propiedad exclusiva de uno mismo y la clave pública se proporciona a otros. Otros a quienes se les ha proporcionado la clave pública cifran la información utilizando la clave pública. La información cifrada se transmite a la persona que tiene la clave privada. El propietario de la clave privada utiliza esta clave para descifrar la información cifrada. Incluso si la clave pública se filtra durante este proceso, es seguro porque la información no se puede descifrar sin conocer la clave privada. Esto se debe a que el cifrado se puede realizar con una clave pública, pero el descifrado no es posible.

certificado SSL

El papel de los certificados SSL es bastante complejo, por lo que necesita tener algunos conocimientos para comprender el mecanismo de los certificados. Hay dos funciones principales de un certificado.

Comprender ambos es clave para comprender los certificados.

Garantiza que el servidor al que se conecta el cliente es un servidor de confianza.

Proporciona la clave pública que se utilizará para la comunicación SSL con el cliente.

California

La función del certificado asegura que el servidor al que se conecta el cliente es el servidor previsto por el cliente. Hay empresas privadas que desempeñan este papel, y estas empresas se denominan CA (Autoridad de certificación) o Certificado raíz. CA no es algo que pueda hacer cualquier empresa, y solo pueden participar empresas cuya credibilidad esté estrictamente certificada. Entre ellas, las empresas representativas son las siguientes. Las cifras son la cuota de mercado actual.

Symantec con una participación de mercado del 42,9%

Comodo con 26%

GoDaddy con 14%

GlobalSign con 7.7%

Los servicios que deseen proporcionar comunicación cifrada a través de SSL deben adquirir un certificado a través de una CA. CA evalúa la confiabilidad de un servicio de varias formas.

Autoridad de certificación privada

Si desea utilizar el cifrado SSL para fines privados o de desarrollo, también puede actuar como CA usted mismo. Por supuesto, este no es un certificado certificado, por lo que si usa un certificado de CA privado.

Contenido del certificado SSL

El certificado SSL contiene la siguiente información:

Información de servicio (CA que emitió el certificado, dominio de servicio, etc.)

Clave pública del lado del servidor (contenido de la clave pública, método de cifrado de la clave pública)

El navegador conoce CA

Para comprender los certificados, una cosa que debe saber es la lista de CA. El navegador conoce internamente la lista de CA de antemano. Esto significa que el código fuente del navegador contiene una lista de CA. Para convertirse en una CA certificada, debe incluirse en la lista de CA que el navegador conoce de antemano. El navegador ya conoce la clave pública de cada CA junto con la lista de CA.

Francia

Francia

Canadá

Canadá

Alemania

Alemania

Estados Unidos

Estados Unidos

Singapur

Singapur

India

India

Reino Unido

Reino Unido

Países Bajos

Países Bajos

Australia

Australia

Italia

Italia

Suecia

Suecia

Brasil

Brasil

Emiratos Árabes Unidos

Emiratos Árabes Unidos

Islandia

Islandia

Grecia

Grecia

Lituania

Lituania